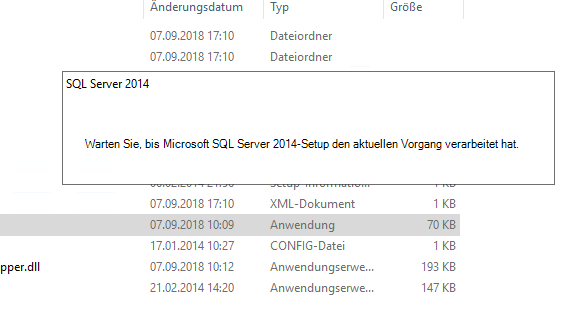

Offiziell wird MS SQL Server 2014 auf Windows 2019 lt. Microsoft unterstützt. Startet man jedoch das Setup Programm von MS SQL Server 2014 auf einem Windows Server 2019, so passiert nichts. Es kommt weder eine Fehlermeldung noch findet man eine Meldung in der Ereignisanzeige

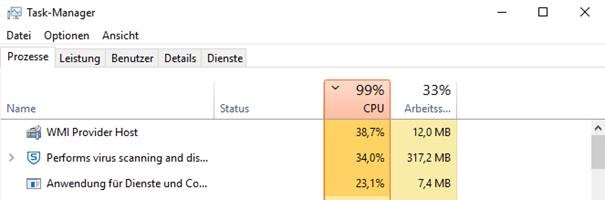

HPE Agentless Management AMS WMI Problem Server 2019 100% CPU Last HP Server

Problem: HP Proliant Server Gen.10 –Windows Server 2019, der WMI Provider Host verursacht, dass die CPU zu 100% ausgelastet ist.

In der Ereignisanzeige unter Anwendungs- und Dienstprotokolle – Microsoft – Windows – WMI Activity kann man den Fehler 5858 sehen:

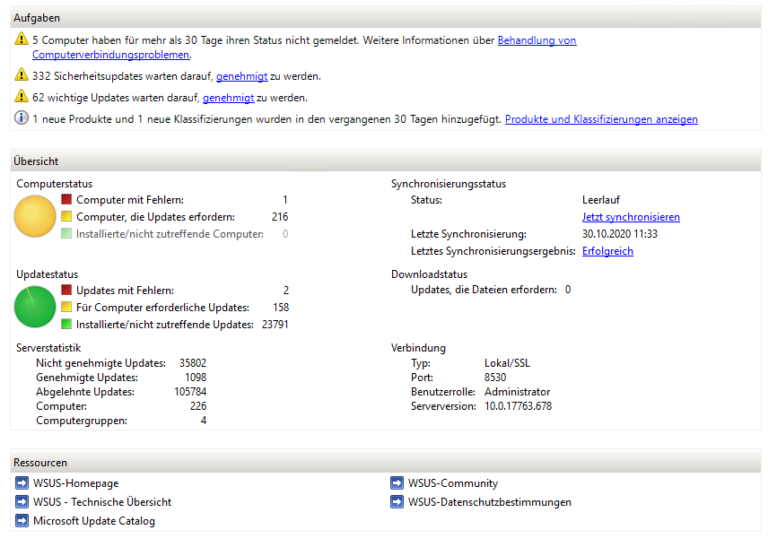

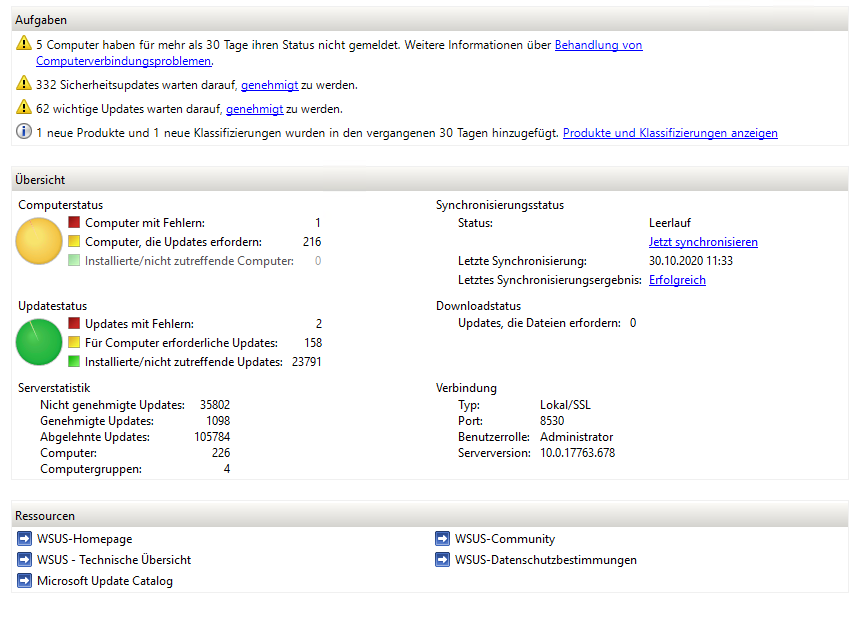

Windows WSUS Update von 2012R2 zu Windows 2019

Welche Möglichkeiten gibt es, den vorhandenen Windows WSUS 2012R2 durch die Windows WSUS Version von Windows Server 2019 zu ersetzten.

Möglichkeiten:

- Einen neuen Windows Server 2019 mit WSUS installieren und diesen als neuen WSUS Server promoten.

- Den alten WSUS Server (Datenbank und Update Dateien) am Windows Server 2012 exportieren und dann am neuen Windows Server 2019 wieder importieren.

- Ein In-Place-Update durchführen.

Die einfachste Methode ist das In-Place-Update und funktioniert beim WSUS Dienst ohne Probleme. Einach das ISO von Windows Server 2019 einlegen und ein Update durchführen. Nach dem Update von Windows Server 2012 zu 2019 wird beim ersten Start von der WSUS Konsole die Installation / Update von WSUS durchgeführt. Dies kann einige Zeit in Anspruch nehmen. Danach wird am aufgefordert, noch 2 weitere Module von der Microsoft-Webseite zu installieren.

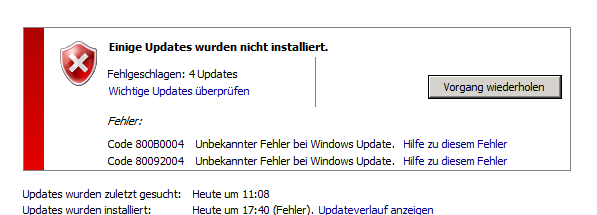

Windows Server 2008R2 Update Problem WSUS 800B0004 80092004

Kürzlich (April 2020) kann es zu einigen Problemen beim Versuch am Windows Server 2008R2 Updates über den WSUS Server zu installieren. Bei dem Update sollten Updates der ca letzten 8 Monate installiert werden. Das Windows Update installierte alle Updates bis ca 9.2019. Ab dann kam es zu dem Problem.

Windows Error ID 3002 7023 2001 LoadPerf WMI-Leistungsadapter

Problem: Es werden keine Leistungsdaten vom Windows Server ausgegeben (Abruf durch PRTG)

In der Ereignisanzeige auf dem betreffenden Server kommen die Fehler:

- Service Control Manager 7023

(Der Dienst „WMI-Leistungsadapter“ wurde mit folgendem Fehler beendet: %%-2147467259) - LoadPerf 3002

(Der Textzeichenfolgenwert zur Beschreibung des Leistungsindikators in der Registrierung ist falsch formatiert. Die falsch formatierte Zeichenfolge ist „_“. Das erste DWORD im Datenbereich enthält den Indexwert für die falsch formatierte Zeichenfolge, während das zweite und dritte DWORD im Datenbereich die letzten gültigen Indexwerte enthalten.)

Lösung: Windows Error ID 3002 7023 2001 LoadPerf WMI-Leistungsadapter

Am Server CMD als Administrator ausführen.

Ins Verzeichnis C:\Windows\System32 wechseln.

Befehl: lodctr /R

Nach kurzer Zeit erscheint die Meldung:

Info: Die Leistungsindikatoreinstellung konnte erfolgreich aus dem Systemsicherungsspeicher neu erstellt werden.

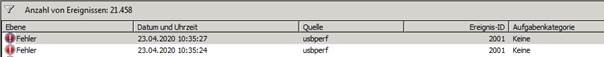

Fehler usbperf ID 2001

Oft kommt auch der Fehler usbperf ID 2001

Dieser ist sehr häufig und kommt von fehlenden Leistungsindikatoren der USB Treiber. Um diesen Leistungsindikator abzuschalten gibt man den Befehl:

lodctr /d:usbperf

ein.

(Auch wieder als CMD als Administrator ausführen und ins Verzeichnis C:\Windows\System32 wechseln)

Das Windows Error ID 3002 7023 2001 LoadPerf WMI-Leistungsadapter ist ein Fehler, der auftritt, wenn es Probleme mit der Leistungsüberwachung von Windows gibt. Dieser Fehler kann verschiedene Ursachen haben, einschließlich beschädigter Systemdateien oder fehlender WMI-Registrierungen. Hier sind einige Schritte, die Sie zur Behebung dieses Problems unternehmen können:

Methode 1: Systemdateien überprüfen und reparieren

-

Drücken Sie die Tastenkombination „Windows + S“, geben Sie „cmd“ ein, klicken Sie mit der rechten Maustaste auf „Eingabeaufforderung“ und wählen Sie „Als Administrator ausführen“.

-

Geben Sie den folgenden Befehl ein und drücken Sie „Enter“:

bash

-

sfc /scannowDieser Befehl überprüft und repariert beschädigte Systemdateien auf Ihrem Computer. Dieser Vorgang kann einige Zeit in Anspruch nehmen. Warten Sie, bis er abgeschlossen ist.

-

Starten Sie Ihren Computer neu und überprüfen Sie, ob der Fehler behoben ist.

Methode 2: WMI-Repository neu erstellen

-

Öffnen Sie erneut die Eingabeaufforderung als Administrator, wie im vorherigen Schritt beschrieben.

-

Geben Sie die folgenden Befehle nacheinander ein und drücken Sie nach jedem Befehl „Enter“:

arduino

net stop winmgmt

Dieser Befehl stoppt den Windows Management Instrumentation-Dienst.

winmgmt /salvagerepository %windir%\System32\wbem

Dieser Befehl repariert das WMI-Repository.

-

net start winmgmtDieser Befehl startet den Windows Management Instrumentation-Dienst erneut.

-

Starten Sie Ihren Computer neu und überprüfen Sie, ob der Fehler behoben ist.

Methode 3: Leistungsindikatoren neu registrieren

-

Öffnen Sie die Eingabeaufforderung erneut als Administrator.

-

Geben Sie den folgenden Befehl ein und drücken Sie „Enter“, um die Leistungsindikatoren neu zu registrieren:

bash

-

lodctr /r -

Starten Sie Ihren Computer neu und überprüfen Sie, ob der Fehler behoben ist.

Wenn keine dieser Methoden das Problem behebt, kann es ratsam sein, Windows-Updates zu installieren, da Microsoft möglicherweise bereits Patches für solche Fehler veröffentlicht hat. Stellen Sie sicher, dass Ihr Betriebssystem auf dem neuesten Stand ist. Falls das Problem weiterhin besteht, könnte es auf schwerwiegendere Probleme hinweisen, und Sie sollten in Betracht ziehen, professionelle Unterstützung von einem IT-Experten in Anspruch zu nehmen.

Internet der 5 Generation

Die Lizenzen sind lange schon versteigert. Die großen Visionen sind erzählt. Allein am Ausbau des Netzes und an der Inbetriebnahme des neuen Service hapert es auch im April 2020 noch immer. Woran das liegt ist nicht ganz klar. Sollte man doch meinen dass die Lizenznehmer ein reges Interesse daran hegen, die Technologie auch schnell zum finalen Einsatz zu bringen. Oft hört man in, dem Internet der 5. Generation, kritisch gegenüber eingestellten Medien auch von Gefährdungen durch Strahlung des neuen Standards. Aber was ist denn eigentlich 5G und ist es in kürze überhaupt noch zeitgemäß?

IP Adressen aus China sperren

Update: 2022-01-21 – Wer einen Server oder PC im öffentlich Netz betreibt, wie z.B. einen Webserver, wird sehr viele Angriffe feststellen. 90% aller Angriffe kommen aus China. Die restlichen 10% verteilen sich auf den restlichen Globus, wobei hier wiederum die meisten aus Russland und immer mehr aus Brasilen kommen.

Wer auf Zugriffe aus China nicht angewiesen ist, sollte die großen Provider aus China komplett sperren. Wer eine Webseite betreibt, wird Zugriffe aus China nicht brauchen und vermutlich auch nicht haben. Die vereinzelten Zugriffe aus China sind meistens auch keine echten Benutzeraufrufe, sondern nur Crawler, welche die Seite nur auslesen und kopieren. Auf Chinesischen Suchmaschinen werden Europäische Seiten so gut wie nicht angezeigt.

99.9% der IP Adressen aus China versuchen im System einzubrechen. Um dies nun zu verhindern kann man diese entweder auf der Firewall sperren oder aber gleich das Routing des Netzwerkes so abändern, dass die Angreifer den Server nicht mehr erreichen.

In letzter Zeit werden die Angriffe aus Südamerika immer häufiger. Scheinbar wird in Südamerika nicht nur guter Rum hergestellt, sondern auch immer mehr Hacker.

Sperrt man die IP Adressen auf der Firewall, so kann diese bei einem Angriff sehr schnell überlastet werden.

Ändern man das Routing, so reagiert der Server nicht mehr auf diese Angreifer-Netze und man bemerkt keine Last am Server.

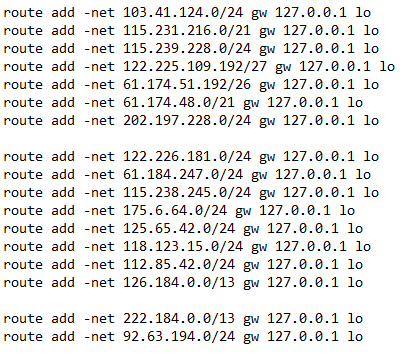

Wie sperrt man nun die IP Adressen durch das Routing.

Man routet die ankommenden Anfragen aus China als Antwortadresse auf die locale Hostadresse 127.0.0.1 um.

Dazu trägt man in die Routingtabelle am Server als Routing Gateway 127.0.0.1 ein. Dies funktioniert auf allen Servern. Windows und Linux.

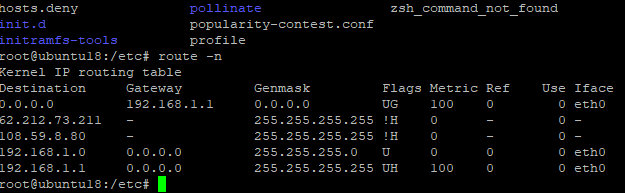

In diesem Beispiel zeigen wir, wie man bei einem Linux System (Ubuntu) vorgeht.

Mit diesem Befehl werde alle IP Adressen aus den 222.184.0.0/13 Netz gesperrt (über 500.000 IPs aus China)

route add -net 222.184.0.0/13 gw 127.0.0.1 lo

Dabei ist zu beachten, dass dieses Routing (statisches Routing) nur bis zum nächsten Neustart des Servers gespeichert ist.

Also muss man diese Befehle auch in einem Script eintragen, welche beim Start des Servers ausgeführt werden. Dazu kann man z.B. einen Chron Job anlegen, welcher beim Systemstart ausgeführt wird, oder man dann die Adressen in die /etc/rc.local eintragen. Die /etc/rc.local ist seit Ubuntu 16 nicht mehr automatisch aktiviert und muss nachinstalliert werden.

Anleitung zur Installation von /etc/rc.local unter Ubuntu 18.

Hier eine aktuelle Liste, welche einen Großteil der Angreifer aussperrt. Diese versuchen wir so weit wie möglich aktuell zu halten.

route add -net 103.41.124.0/24 gw 127.0.0.1 lo

route add -net 115.231.216.0/21 gw 127.0.0.1 lo

route add -net 115.239.228.0/24 gw 127.0.0.1 lo

route add -net 122.225.109.192/27 gw 127.0.0.1 lo

route add -net 61.174.51.192/26 gw 127.0.0.1 lo

route add -net 61.174.48.0/21 gw 127.0.0.1 lo

route add -net 202.197.228.0/24 gw 127.0.0.1 lo

route add -net 122.226.181.0/24 gw 127.0.0.1 lo

route add -net 61.184.247.0/24 gw 127.0.0.1 lo

route add -net 115.238.245.0/24 gw 127.0.0.1 lo

route add -net 175.6.64.0/24 gw 127.0.0.1 lo

route add -net 125.65.42.0/24 gw 127.0.0.1 lo

route add -net 118.123.15.0/24 gw 127.0.0.1 lo

route add -net 112.85.42.0/24 gw 127.0.0.1 lo

route add -net 126.184.0.0/13 gw 127.0.0.1 lo

route add -net 222.184.0.0/13 gw 127.0.0.1 lo

route add -net 92.63.194.0/24 gw 127.0.0.1 lo

#Update 22.March 2020route add -net 106.12.0.0/15 gw 127.0.0.1 lo route add -net 106.75.0.0/16 gw 127.0.0.1 lo route add -net 111.229.0.0/16 gw 127.0.0.1 lo route add -net 139.199.0.0/16 gw 127.0.0.1 lo route add -net 140.143.0.0/16 gw 127.0.0.1 lo route add -net 167.71.0.0/16 gw 127.0.0.1 lo route add -net 112.196.32.0/19 gw 127.0.0.1 lo

#Update 26.March 2020route add -net 117.0.0.0/13 gw 127.0.0.1 lo route add -net 140.238.0.0/16 gw 127.0.0.1 lo route add -net 13.104.0.0/14 gw 127.0.0.1 lo route add -net 13.96.0.0/13 gw 127.0.0.1 lo route add -net 13.64.0.0/11 gw 127.0.0.1 lo route add -net 14.16.0.0/12 gw 127.0.0.1 lo route add -net 27.34.47.0/24 gw 127.0.0.1 lo route add -net 27.34.251.0/24 gw 127.0.0.1 lo route add -net 37.187.54.0/24 gw 127.0.0.1 lo route add -net 41.63.1.0/24 gw 127.0.0.1 lo route add -net 49.232.0.0/14 gw 127.0.0.1 lo

#Update 10.April 2020route add -net 106.52.0.0/14 gw 127.0.0.1 loroute add -net 104.248.0.0/16 gw 127.0.0.1 loroute add -net 117.50.0.0/16 gw 127.0.0.1 loroute add -net 118.24.0.0/15 gw 127.0.0.1 loroute add -net 118.89.0.0/16 gw 127.0.0.1 loroute add -net 119.28.0.0/15 gw 127.0.0.1 loroute add -net 122.51.0.0/16 gw 127.0.0.1 loroute add -net 125.124.0.0/16 gw 127.0.0.1 loroute add -net 128.199.0.0/16 gw 127.0.0.1 loroute add -net 129.28.0.0/16 gw 127.0.0.1 loroute add -net 129.204.0.0/16 gw 127.0.0.1 loroute add -net 129.211.0.0/16 gw 127.0.0.1 loroute add -net 134.122.0.0/17 gw 127.0.0.1 loroute add -net 134.175.0.0/16 gw 127.0.0.1 loroute add -net 139.59.0.0/16 gw 127.0.0.1 loroute add -net 141.98.81.0/24 gw 127.0.0.1 loroute add -net 142.93.0.0/16 gw 127.0.0.1 loroute add -net 148.70.0.0/16 gw 127.0.0.1 loroute add -net 152.136.0.0/16 gw 127.0.0.1 loroute add -net 157.230.0.0/16 gw 127.0.0.1 loroute add -net 165.22.0.0/16 gw 127.0.0.1 loroute add -net 165.227.0.0/16 gw 127.0.0.1 loroute add -net 180.0.0.0/8 gw 127.0.0.1 loroute add -net 182.0.0.0/8 gw 127.0.0.1 loroute add -net 183.0.0.0/8 gw 127.0.0.1 loroute add -net 185.0.0.0/8 gw 127.0.0.1 loroute add -net 187.0.0.0/8 gw 127.0.0.1 loroute add -net 188.0.0.0/8 gw 127.0.0.1 lo

#Update 21.Jan 2022

route add -net 46.19.138.0/23 gw 127.0.0.1 lo

route add -net 61.128.0.0/10 gw 127.0.0.1 lo

route add -net 92.255.0.0/16 gw 127.0.0.1 lo

route add -net 122.192.0.0/14 gw 127.0.0.1 lo

route add -net 141.98.10.0/23 gw 127.0.0.1 lo

route add -net 221.176.0.0/14 gw 127.0.0.1 lo

route add -net 1.12.0.0/14 gw 127.0.0.1 lo

route add -net 1.116.0.0/14 gw 127.0.0.1 lo

route add -net 1.224.0.0/11 gw 127.0.0.1 lo

route add -net 5.2.68.0/23 gw 127.0.0.1 lo

route add -net 5.2.73.0/24 gw 127.0.0.1 lo

route add -net 5.183.208.0/22 gw 127.0.0.1 lo

route add -net 8.132.0.0/14 gw 127.0.0.1 lo

route add -net 20.208.0.0/12 gw 127.0.0.1 lo

route add -net 23.154.177.0/24 gw 127.0.0.1 lo

route add -net 36.128.0.0/10 gw 127.0.0.1 lo

route add -net 43.128.0.0/11 gw 127.0.0.1 lo

route add -net 45.153.160.0/24 gw 127.0.0.1 lo

route add -net 45.240.0.0/13 gw 127.0.0.1 lo

route add -net 82.156.0.0/15 gw 127.0.0.1 lo

route add -net 104.130.0.0/15 gw 127.0.0.1 lo

route add -net 107.189.12.0/22 gw 127.0.0.1 lo

route add -net 112.48.0.0/12 gw 127.0.0.1 lo

route add -net 112.78.128.0/18 gw 127.0.0.1 lo

route add -net 115.132.0.0/14 gw 127.0.0.1 lo

route add -net 116.96.0.0/12 gw 127.0.0.1 lo

route add -net 121.4.0.0/15 gw 127.0.0.1 lo

route add -net 122.14.0.0/15 gw 127.0.0.1 lo

route add -net 134.17.0.0/16 gw 127.0.0.1 lo

route add -net 126.245.48.0/20 gw 127.0.0.1 lo

route add -net 126.209.0.0/16 gw 127.0.0.1 lo

route add -net 190.115.128.0/18 gw 127.0.0.1 lo

route add -net 190.144.0.0/14 gw 127.0.0.1 lo

route add -net 209.141.34.128/25 gw 127.0.0.1 lo

route add -net 209.141.55.0/24 gw 127.0.0.1 lo

route add -net 211.192.0.0/10 gw 127.0.0.1 lo

route add -net 221.122.0.0/15 gw 127.0.0.1 lo

route add -net 221.130.0.0/15 gw 127.0.0.1 lo

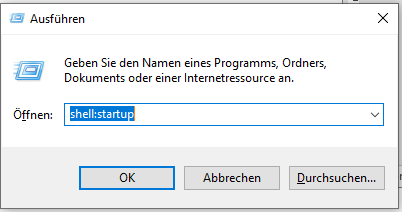

Autostart Order Windows 10, Windows 2016, Windows 2012 Windows 2019

Für was ist der Windows Autostart – Order?

Der Autostart Order dient dazu, Programme beim Starten des Computers automatisch starten zu lassen. Windows sieht beim Start des Windows Betriebssystems in diesem Order nach und startet alle Programmverknüpfungen in diesen Order. Windows startet diese auch dann, wenn sie in diesem Ordner versteckt sind! Passiert sehr häufig bei unerwünschten Programmen.

Einerseits ist dieser Order sehr hilfreich und andererseits schleichen sich in diesen Ordnern oft kleine lästige Programme ein. Man sollte diese Ordern ab und zu kontrollieren, ob die Programme in diesem Windows Autostart – Order auch gewollt sind.

Ubuntu 18 /etc/rc.local wieder aktivieren

Ab Ubuntu 16 gibt es die Datei /etc/rc.local nicht mehr und ebenso der Dienst läuft nicht mehr, welcher die rc.local abarbeitet.

Die rc.local wurde immer dazu benutzt, bei Start von Linux verschiedene Befehle auszuführen (Autostartdatei). Sie konnte man hier die Routen zu verschiedenen Netzwerken eintragen und so auch den Server vor ungewollten Angriffen schützen. Dazu gibt es bereits eine Anleitung für die Installation vom Linux Webserver.

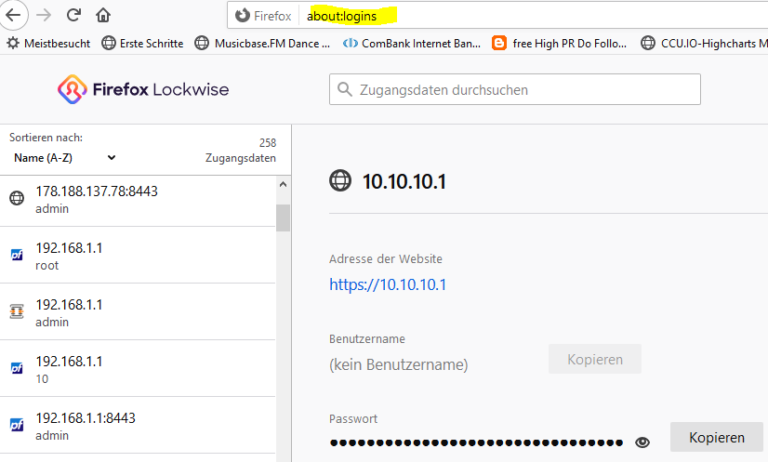

Gespeicherte Passwörter in Firefox anzeigen

Passörter mit Firefox speichern

Bei jedem Besuch einer Webseite, welche durch Benutzername und Passwort geschützt wird, fragt Firefox nach der Eingabe von Benutzernamen und Passwort, ob Firefox diese Zugangsdaten speichern soll.

In Firefox gespeicherte Passwörter abfragen

Man kann sich alle Zugangsdaten, welche man in Firefox gespeichert hat, anzeigen lassen. Dazu gibt man einfach in der Adresszeile (Anstelle von http://ww….) diesen Befehl ein:

about:logins

Windows Server 2019 c:\Windows\System32\control.exe kann nicht geöffnet werden.

Wir haben kürzlich 5 neue HP Server mit Windows Server 2019 bekommen. Bei einem dieser Hp Proliant G10 Server mit Windows 2019 Server haben wir ein seltsames Problem.

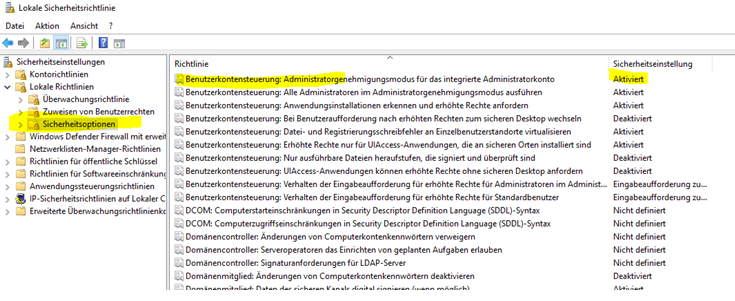

Wenn man die Eigenschaften der Netzwerkkarte öffnet, um zum Beispiel die IP Adresse zu ändern, so kam die Fehlermeldung: c:\Windows\System32\control.exe kann nicht geöffnet werden.

Nach langer Suche haben wir eine Lösung dafür gefunden. Den Grund für diesen Fehler haben wir jedoch noch nicht gefunden. Die gefundene Lösung umgeht das Problem, aber es löst nicht die Ursache. Möglicherweise handelt es sich um einen Bug von Windows Server 2019, welcher unter gewissen Voraussetzungen diesen Fehler verursacht.

Apple iCloud me.com Email Adresse funktioniert nicht

Wenn man auf einem Smartphone (z.B Android) eine iCloud oder me.com Emailadresse einrichten will, so funktioniert das NICHT mit dem iCloud oder me.com Passwort!!

Mein muss für jedes Programm / App bei Apple ein eigenes Passwort erstellen.